Опрос

Подскажите редакторам All4os.ru какие материалы стоит чаще выкладывать?

Популярные темы

Android, FreeBSD, Google, Linux, Mac OS X, Microsoft, Win Server 2003, Win Server 2008, Windows 10, Windows 7, Windows 8, Windows 9, Windows Vista, Windows XP, Безопасность, Видео, Видео обои, Гаджеты, Драйвера, Железо, Интерфейс, Мобильные ОС, Новости, Обзоры, Обои, Оптимизация, Оформление, Приложения для Android, Приложения для Windows 8, Программы для Windows 10, Рабочий стол, Реестр, Секреты, Система, Скриншоты, Советы, Софт, Темы, Темы для Windows 10, Уязвимости

Показать все теги

Показать все теги

Компьютерная грамотность | Разместил: Cesar, 2012-01-11 |  10355 10355  1 1 |

Рейтинг: | +5 |

На сегодняшний день USB интерфейс очень и очень популярен в компьютерной технике. Через него выполняется подключение практически всех востребованных устройств: от флешек до принтеров. На сегодняшний день USB интерфейс очень и очень популярен в компьютерной технике. Через него выполняется подключение практически всех востребованных устройств: от флешек до принтеров.Главным критерием такой популярности порта стала быстрота подключения и отключения устройств к компьютеру. Возьмем для примера внешний жесткий диск, с подключением по USB. Несколько не сложных действий, пара секунд и у нас в наличии дополнительных 500 гигабайт для наших любимых фильмов, фотографий, игр и прочих файлов. Еще такой способ подключения называют «горячим». Сразу после подключения, в системном трее появляется значок уведомления, что к компьютеру подключено устройство. При одиночном щелчке мышью по нему, появляется ссылка - «Безопасное извлечение …». Для чего же служит эта загадочная функция? Все дело в том, что при работе внешнего устройства, будь это небольшая флешка или наш внешний хард, в оперативной памяти компьютера и на жестком диске содержится информация, которая еще не записана на подключенное устройство. Этой информацией может оказаться таблица размещения файлов, в ней содержатся данные порядка и расположения каждого из файлов на внешнем диске. Информация в этой таблице постоянно меняется и обновляется, а операционная система, в свою очередь, ожидая дальнейших изменений, не сразу записывает данные на флеш-носитель. И если вы просто выдерните флешку в непредусмотренный для этого момент, то возникает риск потери данных, а также возможность повреждения таблицы размещения файлов. |

Компьютерная грамотность | Разместил: Cesar, 2011-11-24 |  16837 16837  0 0 |

Рейтинг: | +2 |

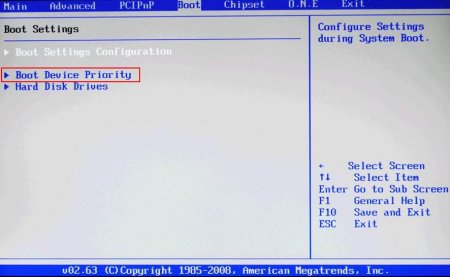

Чтобы компьютер производил загрузку с CD или DVD привода, необходимо выполнить пару условий… Во первых, изменим настройки BIOS(Биоса) компьютера: Далее →1) Включаем компьютер и внимательно наблюдаем за сообщениями на экране, среди них должно быть нечто подобное: «Press DEL to enter setup». Это означает, что для входа в меню установок необходимо нажать клавишу на клавиатуре Delete. На разных компьютерах это могут быть разные клавиши, или комбинации клавиш. F1, F2, F3+F2, F10 CTRL+ALT+ESC, CTRL+ALT+S, ESC. В случае успешного входа появляется программа похожая на старый добрый DOS: В верхнем меню выберите “Boot” Потом перейдите в пункт Boot “Device Priority”. Откроются настройки порядка загрузки устройств компьютера. На первое место ставим CD или DVD устройство, в зависимости, что у вас установлено из устройств. |

Компьютерная грамотность | Разместил: Cesar, 2011-11-21 |  11487 11487  1 1 |

Рейтинг: | +5 |

В газете "The Telegraph" был опубликован список самых худших паролей используемых для защиты данных - электронная почта, социальные сети и прочие аккаунты простых пользователей, в своем большинстве, открыты для злоумышленников. Возглавил список разумеется "password", второй по популярности идет "123456", а также другие вариации цифр, и "qwerty" по прежнему весьма популярен.

Для взлома таких паролей хакерам и просто любителям не потребуются программ для подбора, перебора, вычисления и взлома пароля, они просто перебирают популярные варианты. А вот и сам список: В газете "The Telegraph" был опубликован список самых худших паролей используемых для защиты данных - электронная почта, социальные сети и прочие аккаунты простых пользователей, в своем большинстве, открыты для злоумышленников. Возглавил список разумеется "password", второй по популярности идет "123456", а также другие вариации цифр, и "qwerty" по прежнему весьма популярен.

Для взлома таких паролей хакерам и просто любителям не потребуются программ для подбора, перебора, вычисления и взлома пароля, они просто перебирают популярные варианты. А вот и сам список: |

Компьютерная грамотность | Разместил: Allchous, 2011-11-21 |  14040 14040  0 0 |

Рейтинг: | +1 |

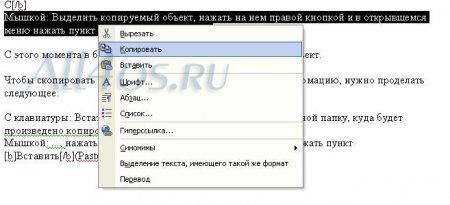

Пожалуй, самый необходимый и важный навык при частом использовании компьютера - это умение быстро скопировать и вставить нужную информацию. Данная возможность экономит массу времени, рассмотрим на простом примере, при использовании операционной системы Windows XP. Нам необходимо заполнить несколько анкет на сайтах и документах типа Word и Exel. По крайне мере безрассудно было бы тратить время на набор букв и символом в каждой анкете отдельно. Мы просто скопируем с первого документа необходимые данные и расставим по всем остальным, используя всего 3 клавиши на клавиатуре. А сэкономленного времени может хватить, например, для прогулки на свежем воздухе. Копируется информация следующим способом: |

Компьютерная грамотность | Разместил: Cesar, 2011-06-20 |  17212 17212  57 57 |

Рейтинг: | +15 |

В центре обеспечения безопасности корпорации Майкрософт ежегодно анализируются тысячи отчетов о нарушении безопасности. Иногда оказывается, что в отчете действительно описывается уязвимость системы безопасности, возникшая как следствие изъяна в одном из продуктов корпорации Майкрософт. В этих случаях специалисты корпорации Майкрософт как можно скорее разрабатывают исправление, устраняющее эту ошибку. Бывает также, что описываемая проблема является следствием ошибки при использовании продукта. Однако многие отчеты не попадают ни в одну из этих категорий — хотя в них описываются настоящие проблемы с системой безопасности, однако эти проблемы не являются следствием изъянов в продуктах. За годы работы сотрудники центра создали список подобных проблем, назвав его «Десять непреложных законов безопасности». Не ждите, затаив дыхание, что выйдет новое исправление, которое защитит вас от описанных ниже проблем — ни корпорация Майкрософт, ни любой другой разработчик программного обеспечения не сможет «устранить» эти проблемы, поскольку они обусловлены особенностями работы компьютеров. Однако не теряйте надежду — научитесь правильно оценивать ситуацию, не забывайте об этих проблемах, выполняя те или иные действия на компьютере, и ваши системы будут защищены значительно лучше. |

Переход по страницам: |